皆様、こんばんは。

今回の投稿は、「WannaCrypt」というランサムウェアの注意喚起に関する投稿となります。

それでは今回の投稿にまいりましょう。

【スポンサーリンク】

はじめに

【目次】

さて改めまして今回の投稿は、「WannaCrypt」というランサムウェアの注意喚起に関する投稿になります。

2017年5月12日(米国時間)より、世界中の医療機関及び企業等を対象とするサイバー攻撃が発生しています。

まずは以下のマイクロソフトの公式サイトによる「WannaCrypt」というランサムウェアの注意喚起に関する記事を参照してください。

<ランサムウェア WannaCrypt 攻撃に関するお客様ガイダンス>

1、URL

・ランサムウェア WannaCrypt 攻撃に関するお客様ガイダンス

そして今回発生しているサイバー攻撃に関しては、ランサムウェア(身代金要求型ウイルス)と呼ばれるマルウェアに感染することにより、パソコンに存在するデータファイルを暗号化されてから、仮想通貨であるBitcoinでデータファイルに対する身代金を支払うように要求されるという被害が挙げられます。

そこで今回の投稿では、「WannaCrypt」というランサムウェアに関する注意喚起について、再投稿という形式で記事を記載してまいりたいと思います。

それでは本題に入りましょう。

【スポンサーリンク】

「WannaCrypt」というランサムウェアの注意喚起

1、【「WannaCrypt」の概要】

それでは「WannaCrypt」というランサムウェアの注意喚起について記載いたします。

まずは「WannaCrypt」の概要について記載します。

前項で記載するように「WannaCrypt」に関しては、ランサムウェア(身代金要求型ウイルス)と呼ばれる悪意あるプログラムであり、感染したパソコンに存在するデータファイルを暗号化してから、仮想通貨であるBitcoinでデータファイルに対する身代金を支払うように要求するという挙動を示します。

そこで以下の「WannaCrypt」の概要を参照してください。

<「WannaCrypt」の概要>

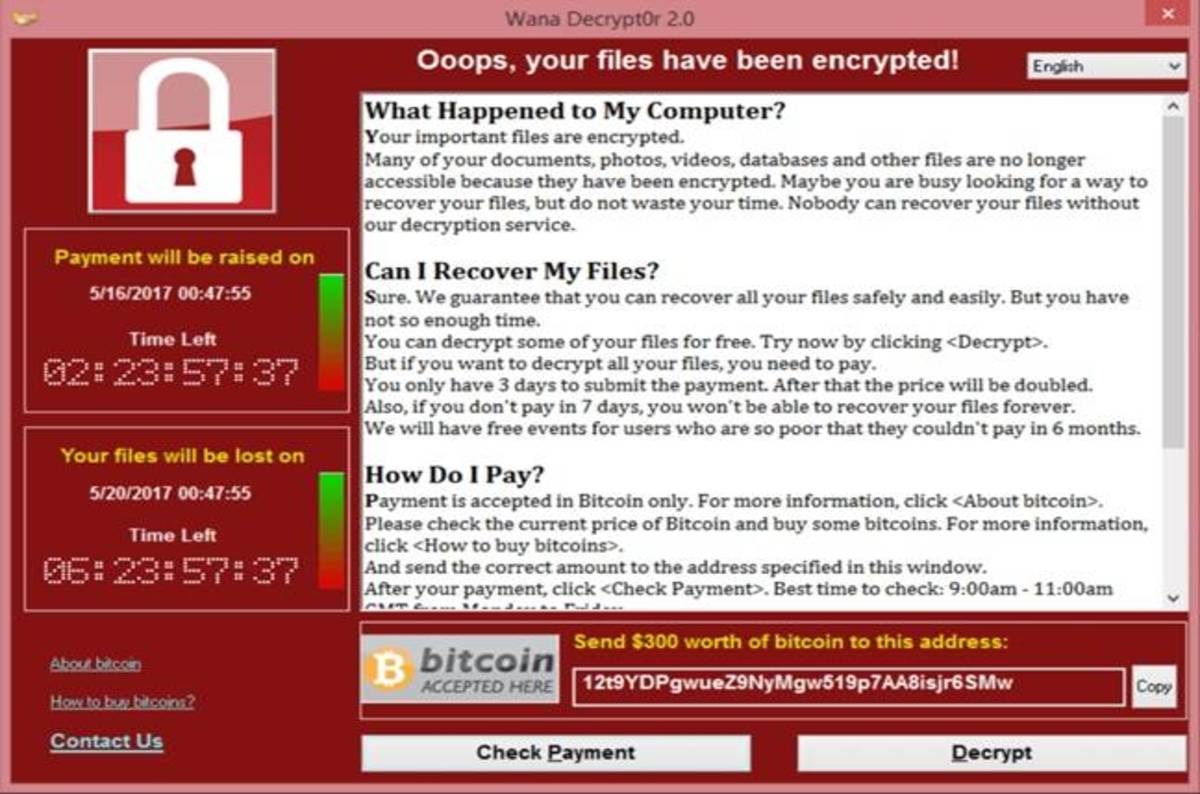

1、画像

2、プログラムの名称

- WanaCrypt0r

- Wana Decrypt0r 2.0

- WannaCry

- WannaCrypt

- WannaCryptor

3、内容

| 項目 | 内容 |

|---|---|

| 影響を受けるOS | 「Windows XP」、「Windows Vista」、「Windows 7」、「Windows 8」、「Windows 8.1」 |

| 悪用される脆弱性 | 「SMB v1」 |

| 感染経路 | 電子メール |

| 特徴 | 170種類以上の拡張子を対象に暗号化処理を実行する 暗号化したファイルには「.WNCRY」という拡張子を追加する 暗号化処理の完了後にボリュームシャドーコピーを削除する 300ドル以上の身代金に関する支払及びデータファイルを暗号化したことを示す警告画面を表示する |

| 暗号化された際に追加される拡張子 | 「.WNCRY」 |

| 暗号化対象の拡張子 | 「.zip」「.mp3」「.jpg」「.raw」「.doc」「.ppt」等における170種類以上の拡張子 |

| 国別の感染被害状況 | 英国、ロシア、アメリカ、中国、日本等における世界の150ヶ国以上 |

| 日本国内の感染被害状況 | 2017年5月15日の時点において警察庁の調べで7件の被害 |

| セキュリティベンダーによる検出名 | Ransom: Win32/WannaCrypt、RANSOM_WANA.A、RANSOM_WCRY.I、Ransom.Wannacry、Trojan.Ransom.WannaCryptor.A等 |

以上が「WannaCrypt」の概要になります。

そして「WannaCrypt」の注意点としては、「WannaCrypt」に感染する恐れがある「Windows OS」として、すでにマイクロソフトによるサポートが終了している「Windows XP」から、「Windows 8.1」までの広範囲にわたる「Windows OS」が対象となっていることが挙げられます。

ただし「Windows OS」の最新バージョンである「Windows 10」に関しては、現時点で「WannaCrypt」に使用されている悪用コードが無効になっているために、「Windows 10」が「WannaCrypt」の感染対象ではないようですが、今後「WannaCrypt」の亜種が登場する可能性があることにも注意してください。

以上のように「Windows OS」がインストールされているパソコンを対象とする「WannaCrypt」に感染する事例について、世界各国に急速な広がりを見せています。

そして日本における「WannaCrypt」に感染する事例に関しては、現時点で少ないようですが、当記事を参照される皆様におかれましては、お使いのパソコンに関するセキュリティ対策を再度見直すようにお願いいたします。

「WannaCrypt」の概要に関する記載は以上です。

2、【「WannaCrypt」の感染経路】

それから次に「WannaCrypt」の感染経路について記載いたします。

「WannaCrypt」の感染経路に関しては、「Windows OS」の開発元であるマイクロソフトが、主に電子メールを介する感染事例を指摘していました。

しかしながら現時点においても、「WannaCrypt」の感染経路については、明確な感染経路の特定には至っていないようです。

ただし当ブログ管理人もお世話になっているマルウェアなんでも掲示板の管理人さんが、今回の「WannaCrypt」の感染経路について、以下のように非常に興味深いセキュリティベンダーによる「WannaCrypt」の感染経路に関する過去記事を紹介されています。

TCP ポートTCPTCP<ここまで来ると苦笑ですなWannaCry>

1、URL

2、引用

・WannaCry は TCP ポート 445 番(Server Message Block/SMB)を広範囲でスキャンする能力を備えており、ワームと同様の仕組みで拡散します。ホストを侵害してファイルを暗号化すると、Bitcoin による身代金の支払いを要求します。注意が必要なのは、ネットワーク内部を限定的にスキャンして拡散場所を特定する以上の能力を WannaCry が備えていることです。つまり、他の外部ホストで検出された脆弱性を突き、インターネット上で拡散する能力も備えています。

・Talos が WannaCry のサンプルを調べたところ、永続的なバックドアである DOUBLEPULSAR を使用していることも判明しました。このバックドアは、すでに侵害されたシステム上でコードにアクセス・実行するために広く利用されています。DOUBLEPULSAR を使用しているため、別のマルウェアなどがインストール・有効化される危険性もあります。このバックドアは一般に、SMB の脆弱性がエクスプロイトされた後にインストールされます。(ただしこれは Microsoft セキュリティ更新プログラム(MS17-010)で修正されています)

そして上記のセキュリティベンダーによる「WannaCrypt」の感染経路に関する過去記事を参照する限り、「WannaCrypt」の感染経路としては、「WannaCrypt」が「Windows OS」の「SMB」が使用するTCPポートに対するスキャン機能を実装しているために、仮に「Windows OS」の「SMB」が使用するTCPポートが開いている場合に、「WannaCrypt」が悪用する「SMB v1」の脆弱性が存在していると、「WannaCrypt」自体が拡散されていくことが考えられるわけです。

つまり、お使いのパソコンで仮に「Windows OS」の「SMB」が使用するTCPポートが開いている及び「WannaCrypt」が悪用する「SMB v1」の脆弱性が存在しているという条件下において、お使いのパソコンをインターネットに接続している場合に、特にお使いのパソコンを何も操作せずとも「WannaCrypt」に感染する危険性があるということになります。

そしてこのような「WannaCrypt」の感染経路に関しては、確かにかつてインターネット上に蔓延した「Blaster」のような自己増殖型のワームと同様の仕組みを兼ね備えているのではないかと思います。

それから次に「WannaCrypt」に感染した場合には、お使いのパソコンに保存されているデータファイルが暗合化されてから、仮想通貨であるBitcoinでデータファイルに対する身代金を支払うように要求するという挙動を示しますが、左記に加えて「DOUBLEPULSAR」というバックドアが同時インストールされるということです。

つまり、お使いのパソコンが「WannaCrypt」に感染した時点で「DOUBLEPULSAR」というバックドアが同時インストールされるために、お使いのパソコンから「WannaCrypt」を完全に駆除することは難しいということが挙げられるのではないでしょうか。

「WannaCrypt」の感染経路に関する記載は以上です。

3、【「WannaCrypt」の対策方法】

1、<基本的な対策方法>

それでは次に「WannaCrypt」の対策方法について記載いたします。

まずは「WannaCrypt」の基本的な対策方法について記載します。

そこで以下のセキュリティベンダーのシマンテックによる「WannaCrypt」の対策方法に関する過去記事を参照してください。

<WannaCry ランサムウェアについて知っておくべきこと>

1、URL

・WannaCry ランサムウェアについて知っておくべきこと

このようにセキュリティベンダーのシマンテックによる「WannaCrypt」の対策方法に関する過去記事によると、「WannaCrypt」に感染する原因について、以下の「Windows OS」の「SMB v1」に存在するリモートコード実行の脆弱性を悪用することが挙げられています。

<マイクロソフト セキュリティ情報 MS17-010>

1、URL

ただし「WannaCrypt」に感染する原因となる「Windows OS」の「SMB v1」に存在するリモートコード実行の脆弱性に関しては、2017年3月度「Windows Update」における「KB4013389」というセキュリティ更新プログラムにより、上記の脆弱性を修正することが可能になっています。

そこで上記の脆弱性を踏まえつつ「WannaCrypt」の対策方法としては、以下のように「WannaCrypt」の感染を防止する対策項目を挙げることができます。

<対策項目>

1、「Windows OS」に「KB4013389」というセキュリティ更新プログラムを適用していない場合は「Windows Update」を実行する

2、お使いのパソコンで身に覚えのない電子メールを受信した場合に電子メールに記載されているリンク及び添付ファイルを安易に開かない

3、「Windows OS」以外にも脆弱性を悪用されやすいプログラムを常に最新状態にする

4、お使いのパソコンにセキュリティソフトを導入してウイルス定義ファイルを常に最新状態にする

5、お使いのパソコンのバックアップイメージを定期的に作成する

このように「WannaCrypt」の基本的な対策方法としては、上記に記載する「WannaCrypt」の感染を防止する対策項目を必ず実行するように心がけてください。

なおすでにマイクロソフトによるサポートが終了している「Windows XP」及び「Windows 8」に関しては、例外的にマイクロソフトが「KB4013389」というセキュリティ更新プログラムを提供しているために、マイクロソフトの公式サイトから「KB4013389」というセキュリティ更新プログラムを適用するようにお願いいたします。

それから次に今回の投稿テーマである「WannaCrypt」の感染した場合は、現時点で暗号化されたデータファイルを取り戻す手段はありません。

そのため「WannaCrypt」のようなマルウェアに感染することを未然に防止する対策も重要ですが、仮に「WannaCrypt」のようなマルウェアに感染することを想定してから、以下のようにお使いの「Windows OS」のバックアップイメージを定期的に作成するようにしてください。

<「Windows OS」の標準機能からバックアップと復元を実行する手順に関する過去記事>

1、「Windows 7」

・「Windows 7」のバックアップと復元を実行する手順について

2、「Windows 10」

・「Windows 10」のバックアップと復元を実行する手順について

「WannaCrypt」の基本的な対策方法に関する記載は以上です。

2、<「KB4013389」というセキュリティ更新プログラムを手動で適用する>

それでは次に「KB4013389」というセキュリティ更新プログラムを手動で適用するという対策方法について記載いたします。

前項で記載するように「WannaCrypt」の基本的な対策方法に関しては、2017年3月度「Windows Update」における「KB4013389」というセキュリティ更新プログラムを適用することにより、「Windows OS」の「SMB v1」に存在するリモートコード実行の脆弱性を修正することができます。

そのため「KB4013389」というセキュリティ更新プログラムを「Windows OS」の「Windows Update」を介して適用する方法だけではなく、念のために「KB4013389」というセキュリティ更新プログラムを手動で適用するいう対策方法を記載しておきます。

ただし「KB4013389」というセキュリティ更新プログラムに関しては、お使いの「Windows OS」のよって更新プログラム番号が異なることに注意するようにお願いいたします。

そこでまずは、以下の「KB4013389」というセキュリティ更新プログラムに関するダウンロードリンクを参照してください。

<ダウンロードリンク>

1、「Windows XP」

・Security Update for Windows XP SP3 (KB4012598)

2、「Windows Vista」

・「Windows Vista 32bit」

>Security Update for Windows Vista (KB4012598)

・「Windows Vista 64bit」

>Security Update for Windows Vista for x64-based Systems (KB4012598)

3、「Windows 7」

・「Windows 7 32bit」

>2017-05 Security Monthly Quality Rollup for Windows 7 for x86-based Systems (KB4019264)

・「Windows 7 64bit」

>2017-05 Security Monthly Quality Rollup for Windows 7 for x64-based Systems (KB4019264)

4、「Windows 8」

・「Windows 8 32bit」

>Security Update for Windows 8 (KB4012598)

・「Windows 8 64bit」

>Security Update for Windows 8 for x64-based Systems (KB4012598)

5、「Windows 8.1」

・「Windows 8.1 32bit」

>2017-05 Security Monthly Quality Rollup for Windows 8.1 for x86-based Systems (KB4019215)

・「Windows 8.1 64bit」

>2017-05 Security Monthly Quality Rollup for Windows 8.1 for x64-based Systems (KB4019215)

次に上記のダウンロードリンクにアクセスしてから、お使いの「Windows OS」のビット数に合致するセキュリティ更新プログラムについて、任意の場所に保存します。(1)注:お使いの「Windows OS」のビット数を把握する場合は、次のお使いの「Windows 10」が32bit版か64bit版かを確認する手順に関する過去記事を参照してください

次にダウンロードしたセキュリティ更新プログラムを実行してから、お使いの「Windows OS」にセキュリティ更新プログラムを適用してください。

以上でお使いの「Windows OS」にセキュリティ更新プログラムを手動で適用することができました。

「KB4013389」というセキュリティ更新プログラムを手動で適用するいう対策方法に関する記載は以上です。

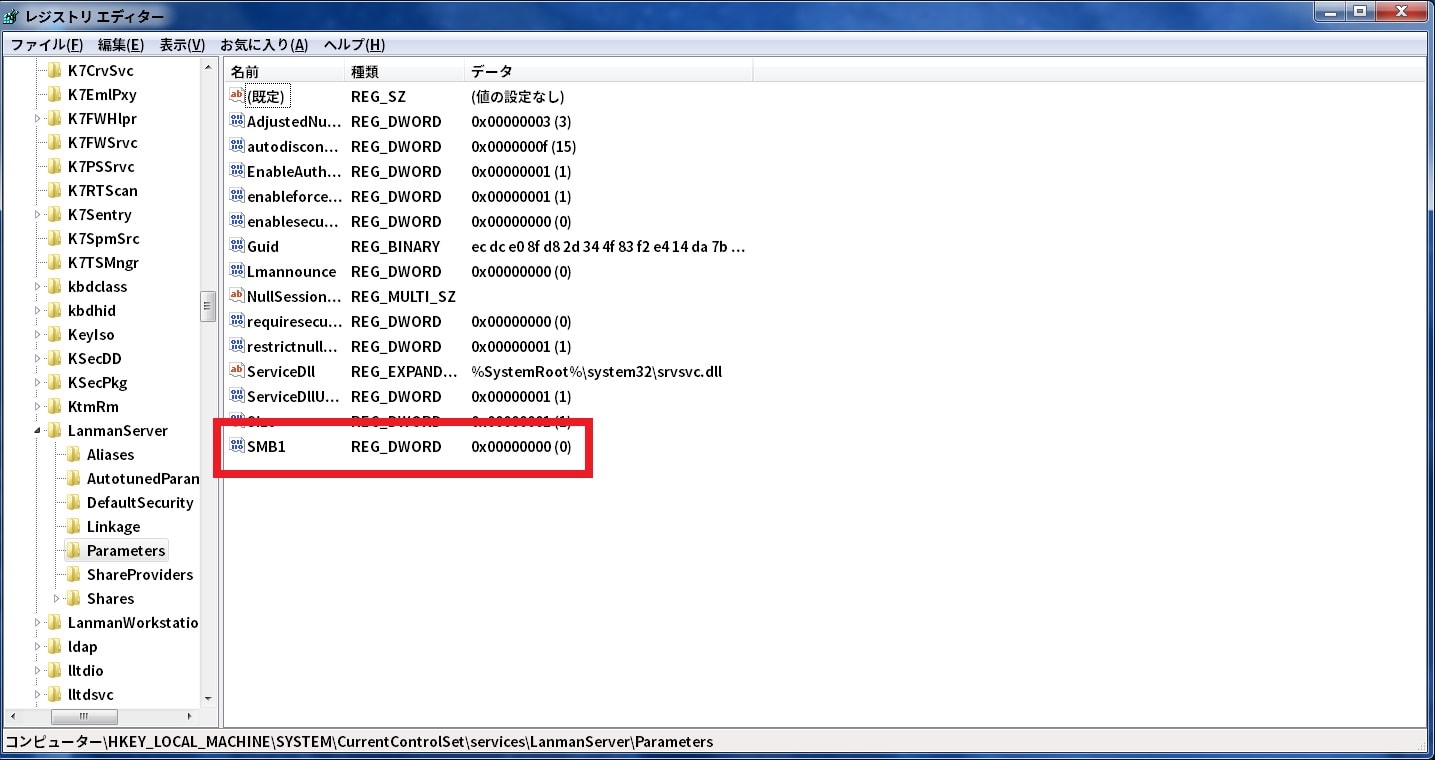

3、<「SMB v1」を無効にする>

それでは次に「Windows OS」の「SMB v1」を無効にするという対策方法について記載いたします。

先に記載するように「WannaCrypt」に感染する原因に関しては、「Windows OS」の「SMB v1」に存在するリモートコード実行の脆弱性を悪用することが挙げられます。

そして「Windows OS」の「SMB v1」に存在するリモートコード実行の脆弱性に関しては、2017年3月度「Windows Update」における「KB4013389」というセキュリティ更新プログラムを適用することにより、「Windows OS」の「SMB v1」に存在するリモートコード実行の脆弱性を修正することができますが、「Windows OS」の開発元であるマイクロソフトの公式サイトにおいて、以下のように「Windows OS」の「SMB v1」を無効にするという対策方法に関する過去記事が掲載されていました。

<How to enable and disable SMBv1, SMBv2, and SMBv3 in Windows and Windows Server>

1、URL

・How to enable and disable SMBv1, SMBv2, and SMBv3 in Windows and Windows Server

そのため実際に「Windows OS」の開発元であるマイクロソフトの公式サイトに掲載されている「Windows OS」の「SMB v1」を無効にするという対策方法について記載します。

なお今回の投稿では、「SMB v1」を無効にするという対策方法を実行する「Windows OS」の一例として、「Windows 7」を使用することをご了承ください。

そこでまずは「Windows 7」のスタートボタンをクリックします。

次にプログラムとファイルの検索という項目に「cmd」と入力してから、検索結果に表示されて「cmd.exe」という項目を右クリックして、さらに管理者として実行という項目をクリックしてください。

次にコマンドプロンプト画面が表示されてから、以下の文字列を入力して、お使いのキーボード上の「Enter」というキーを押します。

<文字列>

1、「SMB v1」を無効にする

・reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” /v “SMB1” /d “0” /t REG_DWORD /f

2、「SMB v1」を有効にする

・reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” /v “SMB1” /d “0” /t REG_DWORD /f

次にお使いのパソコンを再起動してください。

以上で「Windows 7」の「SMB v1」を無効にすることができました。

「WannaCrypt」の対策方法に関する記載は以上です。

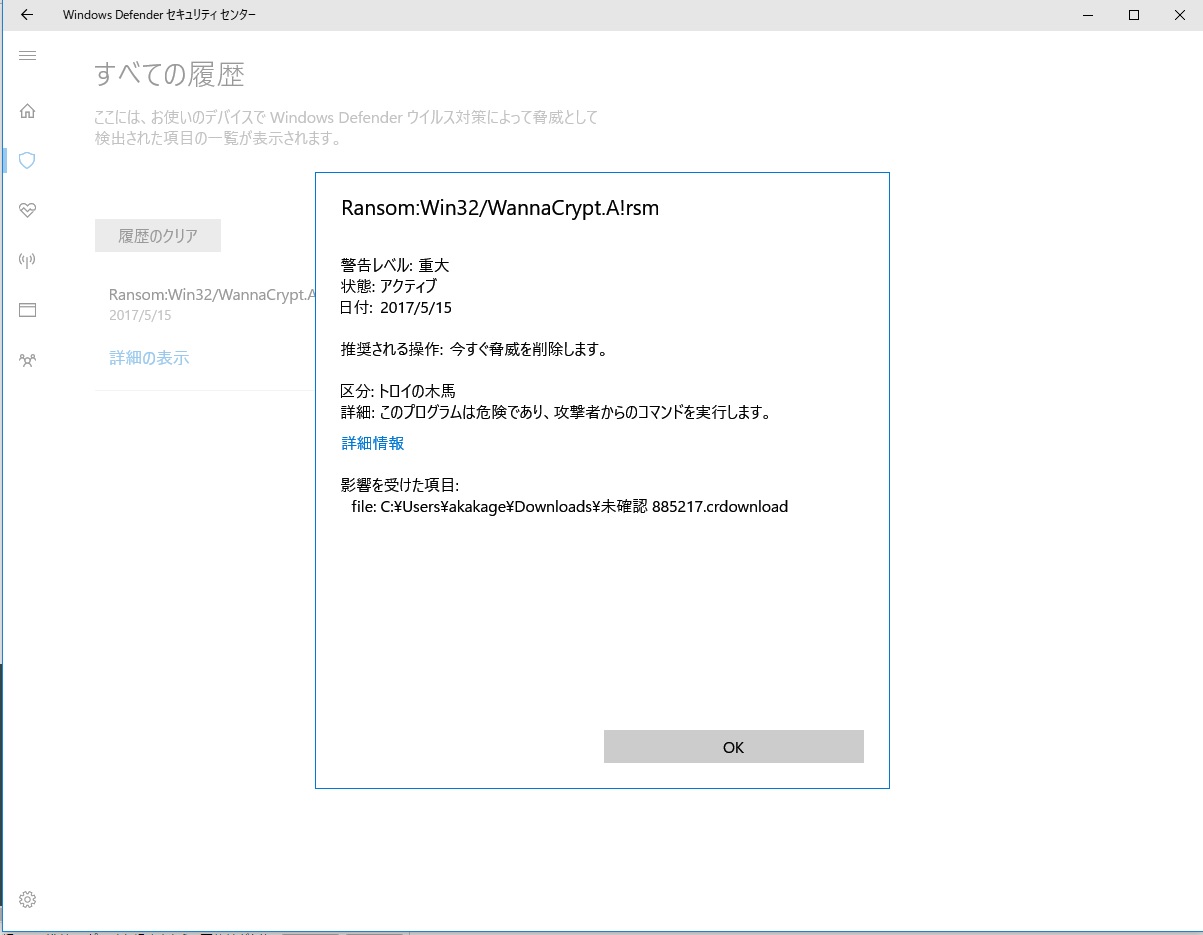

4、【セキュリティソフトによる「WannaCrypt」の検出状況】

それでは次にセキュリティソフトによる「WannaCrypt」の検出状況について記載いたします。

まずは以下の「VirusTotal」におけるセキュリティソフトによる「WannaCrypt」の検出結果を参照してください。

<「WannaCrypt」の検出結果>

1、検出結果

・「VirusTotal」における「WannaCrypt」の検出結果

2、「WannaCrypt」のマルウェア検体

3、各セキュリティソフトの検出画面

・「Windows Defender」

・「ウイルスセキュリティZERO」

このように現時点でインターネット上に拡散している「WannaCrypt」のマルウェア検体に関しては、すでに世界中の多くのセキュリティソフトから検出することが可能となっています。

しかしながら一方、これほどに世界中で猛威を振るっている「WannaCrypt」について、いまだに「KINGSOFT Internet Security 2017」においては、「WannaCrypt」を脅威として検出することができない状況にあります。

そこで以下の「KINGSOFT Internet Security」における「WannaCrypt」の検出結果を参照してください。

<「WannaCrypt」の検出結果>

1、「KINGSOFT Internet Security」の概要

| 項目 | 内容 |

|---|---|

| 「KINGSOFT Internet Security」の製品バージョン | 「KINGSOFT Internet Security 2017」 「KINGSOFT Internet Security 2015」 |

| ウイルス定義ファイルのバージョン | 2015.05.15.17 |

2、検出結果

・「KINGSOFT Internet Security 2017」

2、「KINGSOFT Internet Security 2015」

以上のように旧バージョンの「KINGSOFT Internet Security 2015」に関しては、「WannaCrypt」を脅威として検出することができますが、最新バージョンの「KINGSOFT Internet Security 2017」については、「WannaCrypt」を脅威として検出することができないという結果になりました。

確かにこの結果だけをもって「KINGSOFT Internet Security」の検出性能を結論付けることができませんが、それでも「Avira」のマルウェア検出エンジンを採用していない「KINGSOFT Internet Security 2017」の検出性能に関しては、特に新種のマルウェアに対する検出性能には疑問を感じられずにはいられません。

少なくとも現時点で世界中の脅威となっているマルウェアを検出できないということは、インターネットの常時接続が当たり前となっている現在では、パソコンを保護するためのセキュリティソフトとして疑問を感じます。

「WannaCrypt」というランサムウェアの注意喚起に関する記載は以上です。

ランサムウェアの感染経路と対策方法

それでは次に「WannaCrypt」に代表されるランサムウェアの感染経路と対策方法について記載いたします。

「WannaCrypt」に代表されるランサムウェアの感染経路と対策方法に関する詳細については、すでに当ブログにおける以前の投稿で詳細を記載しているために、以下のランサムウェアの感染経路と対策方法に関する過去記事を参照してください。

<ランサムウェアの感染経路と対策方法について>

1、URL

「WannaCrypt」に代表されるランサムウェアの感染経路と対策方法に関する記載は以上です。

あとがき

さて今回の投稿は以上となります。

今回の投稿で記載する記事以外のマルウェアの対策方法に関連する記事に興味がある方は、ぜひ一度以下のマルウェアの対策方法に関連する記事のまとめを参照してください。

<マルウェアの対策方法に関連する記事のまとめ>

1、URL

それでは以上です。