皆様、こんばんは。

今回の投稿は、「Trojan.Zeroaccess」というマルウェアに関する投稿となります。

それでは今回の投稿にまいりましょう。

【スポンサーリンク】

はじめに

さて改めまして今回の投稿は、「Trojan.Zeroaccess」というマルウェアに関する投稿になります。

インターネットの世界では、現実の世界をあざ笑うかのように、マルウェアが横行しています。

本日はそのようなマルウェアの一つ、スカイプ経由のウイルスについて再投稿を行いたいと思います。

スカイプウイルスといえば、先日に投稿を行ったばかりなのですが…、

<過去記事>

「あなたはこの絵でクレイジーに見える(笑)URL」 新種のスカイプ経由のウイルスについて

上記の記事ですね。ところがこのマルウェア、想像していた以上に性質が悪いということがわかってきました。

先日のスカイプウイルスではメッセージが日本語でしたが、今回は英語となります。

>「hi, really nice photos of you not?」

>「hey is this your skype profile pic?」

そして上記のメッセージに書かれているURLが以下です。

>ttp://ht.ly/jmSTi?img=

>ttp://ht.ly/jmSBx?photo=

上記のURLの一つにアクセスしてみましたが、すでに削除済みとなっていましたね。

以上のようにこのスカイプウイルスは、日々配布に使用されるアップローダやプログラムが刻一刻と変化しているようです。

スカイプをお使いの皆様には十分にご注意をお願いしたいと思います。

【スポンサーリンク】

スカイプウイルスに関する検証

そしてここからが今回の本題なのですが、今回のスカイプウイルスについては、非常に高度なルートキットを擁しているようです。

また上記に書いたように、同様のスカイプウイルスの検体を一昨日・昨日と実行した際の感染症状が明らかに異なっています。

つまりウイルス自体のプログラムの変化及び凶悪化が目に見えて進行しています。

それでは上記について少し説明を行いたいと思います。

まず今回のスカイプウイルスのプログラムです。

>photos_26_03_2013_JPE.exe

<photos_26_03_2013_JPE.exeのオンラインスキャンの検査結果>

上記の結果よりわかることは、先日に投稿しましたクレイジー型のスカイプウイルスとは少々異なるということですね。昨年の10月に拡散しましたスカイプウイルスのDorkbotのタイプでしょう。

しかし今回のスカイプウイルスはさらに上記の進化形のようです。

それでは実際にウイルス検体を実行後の様子を見てください。

>SMS.exe

上記がマルウェアのプロセスです。しかし左記はマルウェアの表面でしかありません。

外部と通信しているプロセスが2つ存在しています。つまりPCの見えない部分で動作している何かが存在しているということなのです。

またマルウェア検体を実行後のブラウザの起動の際にも変化がありました。

同一の検体を3月27日に実行した際は、IEについてはネットアクセスが阻害され、firefoxについてはネットへのアクセスは可能なものの、セキュリティベンダーのサイトへのアクセスが一切不可でした。

同一の検体を3月28日に実行した際は、IE・firefox共にブラウザの起動時に別サイトへ飛ばされるいわゆるリダイレクト症状が発生しました。

↑

微妙な感染症状の違いですね。以下を見てください。

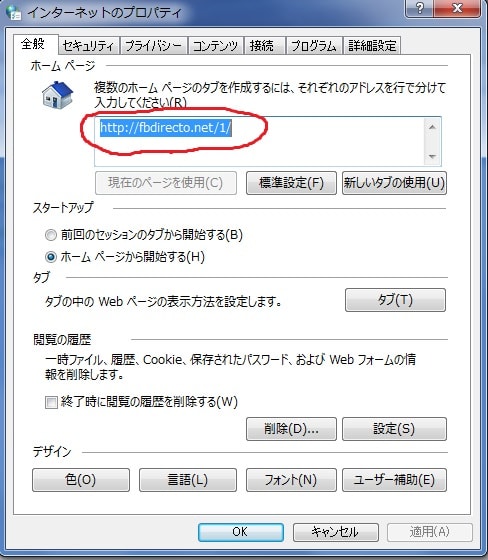

ブラウザのホームが勝手に改ざんされています。特にIEについては、

>HKCU\SOFTWARE\Microsoft\Internet Explorer\Main|Start Page

レジストリ値で不正改ざんが見られています。firefoxについてもブラウザ設定で改ざんされているようですね。

ちなみにリダイレクトされる先が以下となります。

こんな所にもsystweakの広告…。左記もマルウェアでいいでしょう(笑)

それでは次に作成されるファイルについて見てください。

ユーザーフォルダ下のroamingに作成されています。しかしroamingに作成されているファイルは左記でのみではありません。見えないようになっているのみです。

そして先ほどのプロセスにありました、

>>SMS.exe

これは少々特殊なフォルダに作成されています。

>C\users\public

上記のフォルダに作成されているのです。このフォルダを見るためには、OSの設定にて保護されたシステムファイルを表示しないという項目のチェックを外さないといけません。

以下は実際に上記の設定を変更し、該当のフォルダを開いた画像です。

やっと見ることができましたね。そして上記の設定にしますともう一つ見える実行ファイルがあります。

先ほどのroamingにもう一つ実行ファイルがありましたね。実際に僕もこれらを削除すれば駆除できると思っていました。

上記のプロセスを停止し、作成されたファイルを削除して一安心と思ったところ、

>通信モニターのプロセスが完全に消滅していない

上記に気づいたわけです。そして今までのマルウェアファイルが表の顔であるならば、上記は裏の顔というわけです。

以下を見てください。

>jfiein.exe

これがPCのバックグランドで稼動しているマルウェアです。roamingに作成されていますが、PCが通常起動の状態では見ることが出来ません。

そこでPCをセーフモードで起動します。

やっと見ることが出来ました。そしてこれこそが1番恐ろしいファイルです。

このファイルをmalwarebyteでスキャンした検出名は…、

>Rootkit.0Access

これこそがルートキットの本体です。しかも最悪なことにZeroAccess…。

先に書かせていただいたブラウザのリダイレクト症状は、これが原因というわけですね。

そしてこのZeroAccessの1番恐ろしい点は、強力なボット機能を有しているという点です。

簡単に言いますと、

>お使いのパソコンが第3者に好き勝手に操作される状態になる

ということです。つまり今回のスカイプウイルスは、従来のようにスカイプアカウントの搾取→アカウント内に登録されているスカイプIDを介して拡散するという類のものではありません。

感染したPCごと乗っ取りを図っているということです。

また先ほど知恵袋の有識回答者さんからご回答を頂いたのですが、最新型のZeroAccessはアップデートモジュールが組み込まれているそうです。

つまりセキュリティソフトと同じように、感染しているZeroAccessのプログラムを遠隔操作でアップデート出来ると言う事ですね。

このようなものにお使いのPCのシステム権限を掌握された場合、お使いのPCに何を送り込まれるか、お使いのPCをどのように勝手に弄られるかわかったものではありません。

そして一方、このマルウェアを駆除する方法と考えられる方もおられるかもしれないですが、左記は困難と考えてください。

このZeroAccessは高度なルートキット機能を有していますし、先に書かせていただいた今回のスカイプウイルスに関しては感染時の感染症状が異なってきます。

これはおそらく攻撃者が配布するプログラム自体を頻繁に変更するという点もあるでしょう。

こうなってしまっては残念ながら画一的な駆除方法は通用しません。

攻撃者が用意するプログラム毎に駆除方法をということはキリがないですし、何より上記のようなルートキットを感染させてくる時点で駆除は困難と考えてください。

以上のようなわけで、当ブログにおいては今後、このスカイプウイルスに感染された方についてはリカバリを強く推奨いたします。

そしてこれも忘れないで頂きたいのですが、今回のスカイプウイルスはDorkbot型です。

感染時にリムーパブルメディアを使用していた方は、左記もリカバリ時にフォーマットをかけてください。そうしませんとリカバリしても再感染する危険性があります。

どうかお忘れなきようにお願いいたします。

感染防止のために

最後に皆様、このようなスカイプウイルスの感染を防ぐためには、

>たとえ知人から届いたメッセージだとしても、メッセージに書かれているURLを安易にクリックしない

↑

これが鉄則です。どうしても気になる方は、クリックする前にメッセージを送信された相手に確認を必ず取ってください。

攻撃者によって配布されるプログラムの改変が早い以上、セキュリティソフトをもってしても防ぐことは困難といえます。

どうか必ずお守りください。

あとがき

さて今回の投稿は以上となります。

今回の投稿で記載する記事以外の不要プログラムの対策方法に関連する記事に興味がある方は、ぜひ一度以下の不要プログラムに関連する記事のまとめを参照してください。

<不要プログラムの対策方法に関連する記事のまとめ>

1、URL

それでは以上です。