皆様、こんばんは。

久しぶりの更新ですね。梅雨の時期にも関わらず、相変わらず晴天が多いこの頃、いかがお過ごしでしょうか?

それでは今回の投稿にまいりましょう。

【スポンサーリンク】

世界一ハッカーvs最強セキュリティー

実は本日のブログ更新は行う予定がありませんでした。しかし先ほど知人よりメールが着ており、本日放映されたある番組を見たか?という内容のものでした。

>ほこ×たて 【世界一ハッカーvs最強セキュリティー】 ハッキング対決

今回の投稿は、この番組を視聴した感想をテーマに記載していきたいと思います。

【スポンサーリンク】

番組を視聴した感想

なお僕自身はハッキングという行為について専門的な知識を有するものではありません。そのため記事の中で間違ったことを書くこともあるかもしれませんので、その際はご指摘いただきますと幸いです。

まず結論から申し上げますと、いろいろと疑問の残る対決だったといえばよろしいでしょうか。あくまでバラエティー番組の放送ですから、視聴者にわかりやすくという点から編集されたものと思いますが、それでも対決の主題があまり見えなかったかなと思います。

そもそもハッキング(正確な意味ではクラッキング)とは、簡単に言えばネットーワークやシステム等の脆弱性を利用し、目的とするPCのシステムに侵入する不正アクセスの一つです。

今回の対決においては、上記のハッキング行為に対するどの部分に主眼を置いているのかが不明でした。僕自身が今回実際に視聴し主眼として考えることが出来たのは主に2つです。

1、PCに対する不正侵入という点における主眼

2、実際にPCに不正侵入後の情報漏洩と言う点における主眼

1については実際に番組を視聴された方の中には、セキュリティベンダー側の勝利という点に疑問をお持ちの方もおられるようですね。確かに今回の番組を単純に視聴した場合、印象的には30分でPCの侵入に成功したハッカー側の優秀さが際立っていたと思います。

しかしながらここで僕が疑問に思ったことが以下です。

>実際に対決に使用されたPCのシステム環境やセキュリティ環境はどのような状態だったのか?

↑

実際の対決を視聴した際に、テレビ局側から上記についての説明は一切なかったですね。ハッカー側が30分という短時間でPCに侵入した原因というのは何らかのセキュリティホール(脆弱性)を利用したと仮定できますから、せめてPCのシステム環境の説明くらいは行ってほしいと思いました。

そして同様に番組内でご紹介されていたセキュリティベンダー側のソフトについてもです。

【防人】

このソフトは標的型攻撃メールを目的としたセキュリティツールですね。このツールはあくまでメール対策のソフトであり、今回の対決においても左記のみの導入だったのか、それとも別のセキュリティツールを使用したのかというセキュリティ環境の状態もやはり知りたいところです。

そして上記の点については、セキュリティベンダー側のコメントがtwitter上で公開されていますね。

さて次に2についてです。実際の番組ではハッカー側に不正侵入されたセキュリティベンダー側は、目的のファイルを奪取されないように様々なトラップを用意していましたね。

テレビ局側の説明では、その中の一つがファイル名称の変更という手段でしたが、上記のツイートによればTrueCryptを用いた暗号化処理であったとか…。結局、テレビ局側の説明の曖昧さは否定出来ないですね。

以上のように、今回の対決における疑問点を考えますと、個人的には不満の残るものだったと言えます。

今回の放送では、いとも簡単に目的のPCへの不正侵入に成功したハッカー側の優秀さが際立つような内容でしたが、本来不正アクセス対策には2つの側面があると思います。

1つはPCへの不正侵入を未然に防ぐ予防的な側面であり、もう一つは実際に不正侵入されても重要な個人データを漏洩させない後発的な側面です。

ただしかし残念ながら、1つ目の予防的な側面について、どのようなセキュリティツールを用いても100%防ぐことは無理です。この点についてはセキュリティベンダー側も放送内でコメントしていますね。

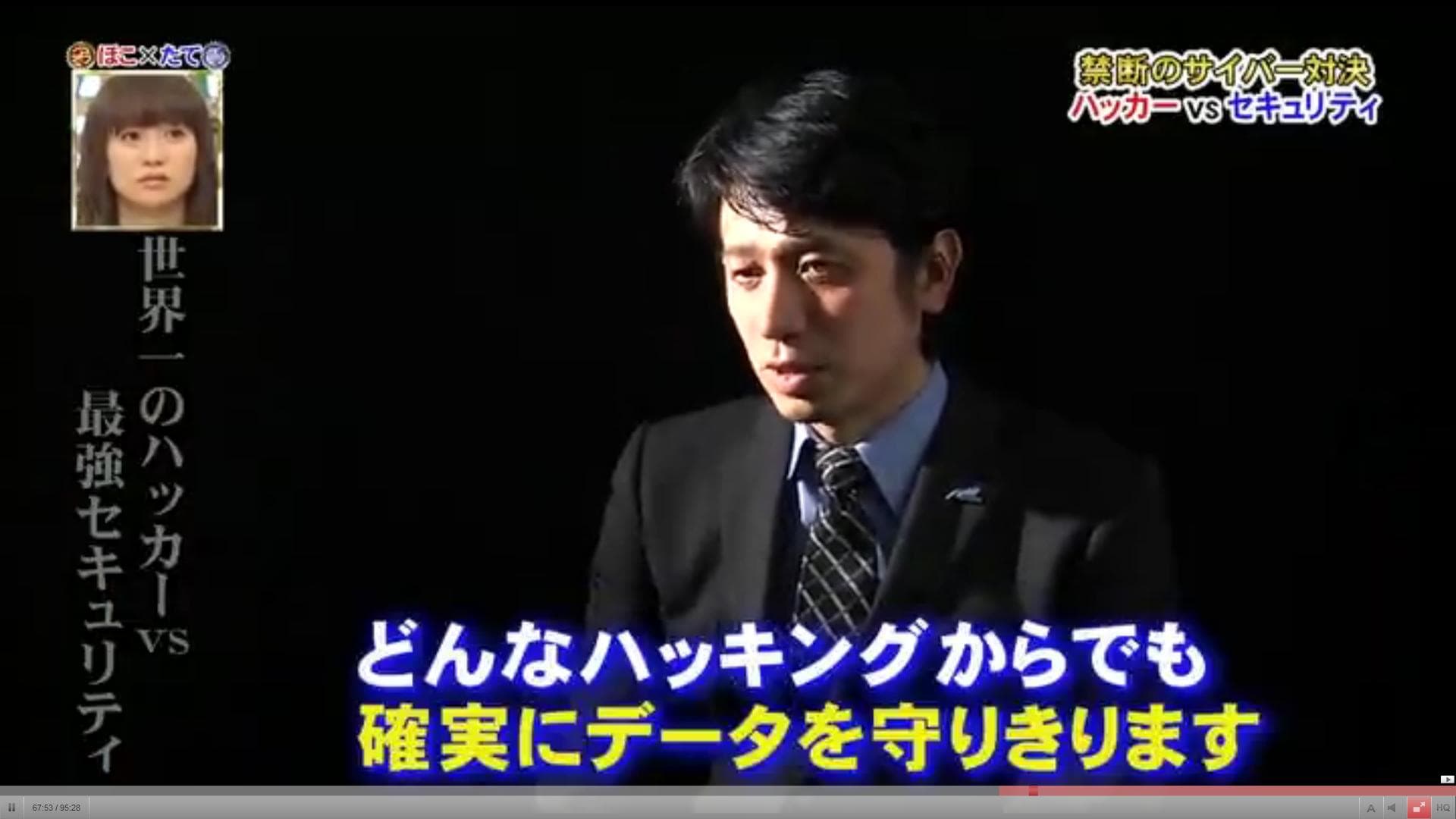

少々取ってつけた言い回しになってしまいますが、個人的には上記画像のコメントについて、例え不正侵入に成功されたとしてもPC内の重要データの流出は絶対にさせないというニュアンスに聞こえます。

つまり不正アクセス対策として、先に記載した実際に不正侵入されても重要な個人データを漏洩させない後発的な側面も非常に重要な対策の一つということなのですね。

この点を主眼において番組を見た場合、対決として時間制限を設けずにもっと徹底的に検証してほしいですね。

以上が今回の対決に関する僕の感想でした。

まとめ

最後に皆様、今回のような不正アクセスというものは番組内でご紹介されていたメール経由による攻撃以外にも、webサイト経由によるドライブバイダウンロード攻撃においても想定されるものです。

不正アクセスを含めたネット犯罪における被害を防ぐためには、セキュリティツールのみならず、脆弱性対策というものが必須の対策です。

どうか皆様におかれましてはしっかり脆弱性対策を行い、安全なインターネットの活用を心がけるようになさってください。

あとがき

さて今回の投稿は以上となります。

今回の投稿で記載する記事以外のマルウェアの対策方法に関連する記事に興味がある方は、ぜひ一度以下のマルウェアの対策方法に関連する記事のまとめを参照してください。

<マルウェアの対策方法に関連する記事のまとめ>

1、URL

それでは以上です。

【6/11 追記】

こんばんは、皆様。今回の対決の件について盾側であるネットエージェントさんより、コメントがブログに投稿されていました。

6月9日(日) に放映された「ほこ×たて」の「たて」の裏側について

この中で実際に対決に使われたPCのシステム環境及びセキュリティ環境についてのご説明も記載されています。

まず、番組コーナー内の冒頭にご紹介いただきました弊社製品「防人」については、弊社がどのような会社なのかを簡単に紹介するということでお見せしましたが、防人はメールによる標的型攻撃を防ぐための製品ですので、その後の対決には一切使用していません。

実際の対決に際して防御側に求められたのは、サービスパックや修正プログラムの全く当てられていないパソコン上で、脆弱性が確実に存在しているサービスを動かし、容易に侵入され得る環境の中で写真を隠して見つからないように守る、ということでした。 様々な制約下で堅牢なシステム環境(OSなど)を期待できない状態であったときに、たとえ侵入されたとしても守るべき資産(今回は写真ファイルです)を漏えいから守る、という点が情報漏えいの対策企業である弊社に与えられた使命です。

防御のための環境については、事前には内容がわからない状態で撮影直前に与えられ、限られた時間内での速やかな対策のための作業が要求されます。 また、写真の隠し方については、見た目でわかりやすくなおかつ実用的で、隠した本人であれば容易にデータを利用できるものとすることが求められていましたので、ステガノグラフィーのようなCTFではよく利用される方法については採用を見送りました。

1台目のパソコンは以下のような構成となっていました。

・Windows 2000 Server 日本語版(サービスパックなし) ・IIS 5.0によるサービス公開が必要

2000年2月の発売当時のままということで、13年間の間に見つけられた多数の脆弱性を抱えた状態で写真を守りきる必要があったため、以下のような対策を施しました。

・脆弱性を突く典型的な攻撃の阻止(一般的なツール利用の無効化) ・ファイアウォールによるftp、tftpなどのファイル送受信の無効化 ・同名ファイルを多量に用意する ・cmd.exeをリネームしておく(ここでファイル名変更の出番です!)

ブログ内容によると今回の対決の主眼は、先の記事に記載させて頂いた2の項目の方だったようですね。

実際の対決に用いられたOSは、脆弱性が多々存在するwindows2000やwindowsXP(SP適用なし)であり、セキュリティソフトも使用していなかったということ。確かに左記のシステム環境では、侵入を防ぐことは無理ですね。

そこで盾側であるネットエージェントさんは、仮に侵入されても目的のファイルを保護するためにのトラップを複数仕掛けたということでしょうか。

ただどちらにせよ、今回の対決ではテレビ局側の演出という名目の元、本来の対決の主旨が不透明になったことはとても残念ですね。

以上が僕の直接的な感想です。皆様は今回の件、いかがお感じになられましたか?

ご興味がある方は、ネットエージェントさんのブログをご覧ください。

それでは以上です。