こんにちは、皆様。

10月もいよいよ終わりです。

それでは今回の投稿にまいりましょう。

【スポンサーリンク】

fake av

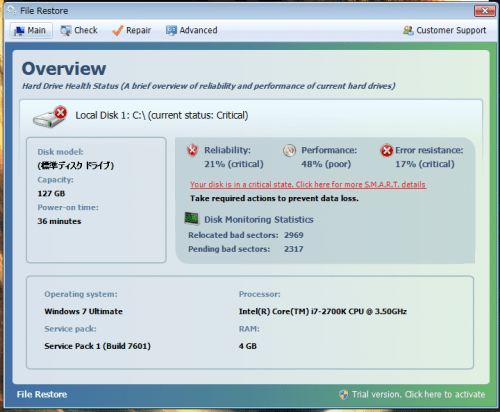

さてここ最近、smart HDD系のfake avに新たな動きがありました。新しい名称のものが出現したようです。ここでsmart HDDについて説明します。以下をご覧ください。

今回登場したものは上記の新バージョンということですね。以下、起動画面です。

画面的には従来のsmart HDDと変化はありません。実際に感染させてみましたが、感染症状も変化ないですね。

以下、感染させた結果を書いておきます。

>File restore

virustotal

ThreatExpert.

http://www.threatexpert.com/report.aspx?md5=9bd6dd95acbdfcac337604f0042175b0

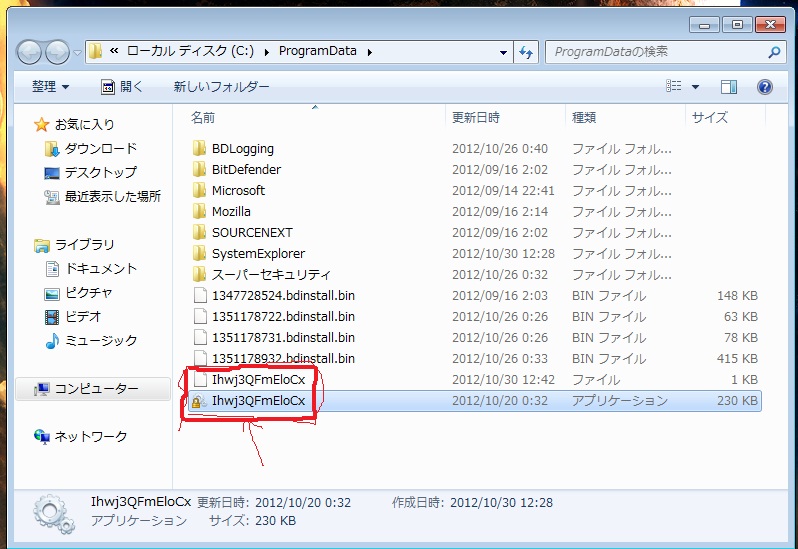

実行ファイル

C:\Users\All Users (C:\ProgramData)

Ihwj3QFmEloCx.exe

プロセス

ThreatExpertでは隠しプロセスの表記があったので調べるも見つからず。

レジストリ

HKCU\..\Run: [Ihwj3QFmEloCx] C:\PROGRA~2\Ihwj3QFmEloCx.exe

以上が概要です。このfake avについては何度も書いてきますが、リカバリを推奨します。特にゼロディ攻撃でサイトアクセス時に感染した場合はfake本体のみならずrootkit等を複合感染させられる恐れがあります。

さてそこで以下ではリカバリに入る前までの作業について書いておきます。

1、まずはPCを再起動してセーフモードとネットワークで起動します。

BIOSの起動画面後(メーカーのロゴが表示される事が多い)から、Windowsロゴが表示される前のタイミングでF8キーを押します。

次に詳細ブートオプション画面でセーフモードとネットワークを選択しEnterキーを押します。

2、セーフモードで起動したらまずは隠しファイルを表示するの設定にします。

3、隠しファイルの表示設定が終わりましたらネットより以下のツールをダウンロードしてデスクトップに保存してください。

このツールは実行しますと、コマンド操作によってIEを立ち上げ各種ツールのダウンロードサイトにアクセスし、駆除ツールをダウンロード出来るというものです。詳細はツールに付属しているりーどみーをご参照してください。

マルウェア感染している際に、駆除ツールをダウンロードするため複数のサイトにアクセスするのは結構手間がかかりますので、少しでもその手間を解消できたらというのが作成理由です。

このツールでダウンロード出来る駆除ツールは以下です。

・ATF-cleaner

・Rkill

・rougekiller

・malwarebyte

・tdsskiller

・Unhide

↑

上記6つのツールになります。rkillについてはマルウェアによる起動妨害が多いため、3つのバージョンのものがダウンロード出来るようになっています。起動できるものをお使いください。

4、次にfake avの実行ファイルを削除します。PCのデスクトップ画面を見てください。以下のようなマルウェアのショートカットがあると思います。

このショートカットにマウスを持ってきて右クリックしプロパティを選択してください。そしてプロパティの画面よりファイルの場所を選択してください。実行ファイルがあるフォルダが開かれましたら実行ファイルを右クリックして削除してください。実行ファイルは以下です。

赤枠の部分が実行ファイルです。実行ファイルの名称はランダムで変化しますので注意してください。

5、実行ファイルの削除が終了しましたら、3でダウンロードしたATF-cleanerを実行します。select allにチェックを入れて、empty selectedをクリックします。しばらく待ってdoneと表示されたら完了です。

ATF-cleanerを実行後は、PCを再起動して通常起動させてください。ここからはマルウェア本体の残存と悪性プロセスが残っていないか確認していきます。

まずは3でダウンロードしたRkillを実行してください。黒い画面が表示されて作業が進行します。

万一、Rkillが起動できない場合は、rougekillerをお使いください。

なおrougekillerの使い方は、以下の記事をご参照ください。

Win (OS) Antivirus Pro 2013 削除について

作業後は今度はmalwarebyteでPC全体をフルスキャンしていきます。

Malwarebytes Anti-Malwareの使い方について(改訂版)

malwarebyteでのスキャンが終了しましたら、今度はfake avによって隠し属性化されたファイルを復旧します。

Unhide.exeを実行してください。実行後Finished というダイアログが表示されたら完了です。

なおUnhide.exeがエラーが表示され、うまく動作しない場合があるかもしれません。その場合は、以下の方法で隠し属性化を解除します。

スタート→プログラムとファイルの検索にcmdと入力します。

検索結果よりコマンドプロンプトを起動してください。そうしますと黒い画面が起動しますので、以下を入力してenterを選択してください。

ATTRIB -H “ドライブ名” /S /D

ドライブ名には実際に隠し属性化を解除するドライブを記載してください。通常はCドライブです。

ここまででマルウェア本体の削除作業は終了します。なおこのfake avはsiri-urzさんのアクティベーションキーが効果がないことも多々ありますのでこの記事ではアクティベーションキーを使用する方法については触れませんのでご了解ください。

6、マルウェア本体の削除作業が終了しましたら、ここからは皆様のご選択しだいです。

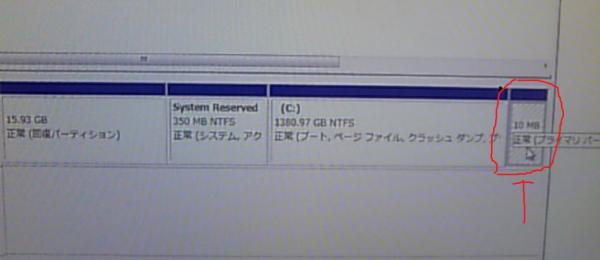

リカバリをするという方は、悪性パーティションの有無を確認します。

リスクが残ることを覚悟でリカバリを回避したいと考えられる方は、悪性パーティションの有無の確認後にマルウェア本体以外の残存があるか否かを確認します。

まずはお使いのPCのパーティション構成を確認してください。

http://qa.support.sony.jp/solution/S0907091064543/

操作手順の2まで進んでディスクの管理をクリックしましたら画面中央のパーティション構成を確認してください。

パーティション構成に数MBのパーティションがあるかどうか確認してください。以下、実例です。

※もしあった場合は、リカバリの前に悪性パーティションの削除が必要となります。

7、次に悪性パーティションの有無を確認後は、先に書いたように皆様のご選択しだいです。

まずリカバリを回避したいという方は、さらに以下のtdsskillerでPCをスキャンします。

tdsskiller(rootkit駆除ツール)の使い方について

万一tdsskillerがうまく起動できない場合は、以下のDr.Web CureIt!を使用してください。

一方、リカバリを行うという方は、必要なデータのバックアップに入ってください。バックアップの完了後は…、

悪性パーティションがない場合はそのままリカバリに入ってください。

悪性パーティションが確認された場合は、以下のようなツールを使用してパーティションを削除するか、HDDを物理フォーマットしてからリカバリしてください。

↑

これはlinux上で動作するツールですがlive CDから起動しwindows上のパーティションを操作することが出来るツールです。

↑

HDDを全消去できるツールです。全セクタに0を書き込んで消去してください。

さて本日の記事は以上です。

皆様、このようなものに感染しないために…

脆弱性対策

↑

必ず実施してくださいね。

なお今回の記事に際してトライデント長官より検体をご提供頂きました。重ねて感謝いたします。

【スポンサーリンク】

あとがき

さて今回の投稿は以上となります。

今回の投稿で記載する記事以外のマルウェアの対策方法に関連する記事に興味がある方は、ぜひ一度以下のマルウェアの対策方法に関連する記事のまとめを参照してください。

<マルウェアの対策方法に関連する記事のまとめ>

1、URL

それでは以上です。