皆様、おはようございます。

休み明けの水曜日、気を引き締めて1日を頑張りましょう。

それでは今回の投稿です。

【スポンサーリンク】

はじめに

さて本記事は昨日に投稿したものですが、コメントをいただいた皆様及びネット上から収集した情報により、記事自体を全面的に修正することにいたしました。

>「nt32.exe」「315load32.exe」「load32.exe」

今回の投稿は2月10日に投稿した記事の続編となりますが、どうやら今回のマルウェアは想像以上にやっかいな存在のようです。

コメントをいただいた方の中には、マルウェアの実行ファイルを削除したのにも関わらず実行ファイルが復活するという症状やネット上の情報ではファイル自体のアクセス許可をクリアしたのにも関わらず再度アクセス許可がマルウェアにより改変されるという症状まで見受けられているようです。

知恵袋のセキュリティ対策カテゴリに、今回のマルウェアに関するスレッドが挙げられていますのでご覧ください。

〖一部引用〗

>jeff_rowland625さん

後、bitcoinの採掘でCPU負荷がバカ高い状態が出ているのなら、ネットワークから遮断した状態で必要ファイルの救出をすれば解決すると思います。っていうか、そうでなくても本件のような感染は速効でネットから遮断する必要があるでしょう。(気付いた時には、時すでに遅し..かな)

———————————(注:省略)———————————————

最後に、本件のような事例は、315load32.exe、load32.exe、nt32.exeを発見、検出したとしてもいろいろな変化球があるということ。一律ではない、と。

今回のマルウェアについては、ご回答者のjeff_rowland625さんが言われるように、一筋縄ではいかないということがいえるでしょう。

2月10日に投稿した記事内でも記載したように、今回のマルウェアの特長の1つは、レジストリ下で不正な値を値を作成し、セキュリティ系のツールを起動阻止させるということがいえます。

>HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\

今回のマルウェアに感染したPCでは、上記の箇所にセキュリティ系のツールの実行ファイルを置き換える不正な値が追加されており、解析ツールや駆除ツールといった類のものは一切実行することができません。

上記のjeff_rowland625さんが別の質問でお書きになっていましたが、一体何のファイル及びレジストリ値が改ざんされているのかということを、全て確認して手動で修復することはとても大変な作業です。

ましてや目に見える部分のマルウェアの実行ファイルを削除することで、はたして解決になるのかということでしょう。

以上のようなことから、今回のマルウェアについては、やはりリカバリするということが最善の選択といえます。

そこでコメントいただいた皆様の情報やネット上からの情報を総合的に勘案し、リカバリ作業に入る前のマルウェアの妨害操作を緩和する手順を考えてみました。

あくまで僕自身が試した手法ではないので、本当に効果があるのかは不明ですが、感染された方へのご参考になればということで投稿させていただきます。

重ねて申しますが、全ての感染された方への有効な対策とは限らないということをご理解され、ご覧ください。

【スポンサーリンク】

緩和策

まずマルウェアの妨害操作を緩和する手段として、着目したのは以下のレジストリ値です。

>HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

>HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

このレジストリ値のShellキーを削除及び修復することにより、セーフモード下でのマルウェアの起動を阻止します。

ではまずレジストリ値へのアクセス許可を修復します。

ウェブブラウザを起動し、以下のツールをダウンロードしてください。

次にキーボード上より〔windowsキー+Rキー〕と押し、ファイル名を指定して実行の画面を表示します。

ファイル名を指定して実行の画面が表示されましたら、以下のように入力してOKをクリックしてください。

>regedit

この操作により、レジストリエディタが起動します。なおレジストリエディタでの操作は慎重に行ってください。

次にレジストリエディタが起動しましたら、階層をたどり以下の場所にアクセスします。

>HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

>HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

アクセスする場所は、いずれもWinlogonというフォルダです。

上記画像のようにWinlogonというフォルダを右クリックし、アクセス許可という項目を選択してください。

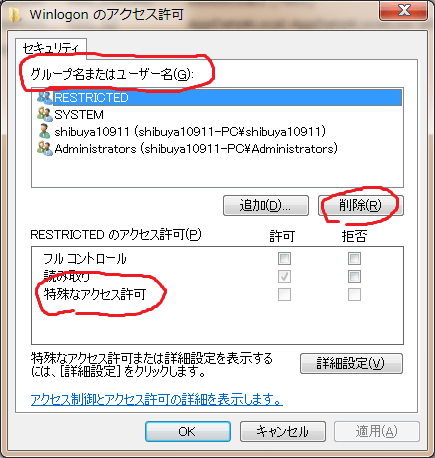

〖HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon アクセス許可〗

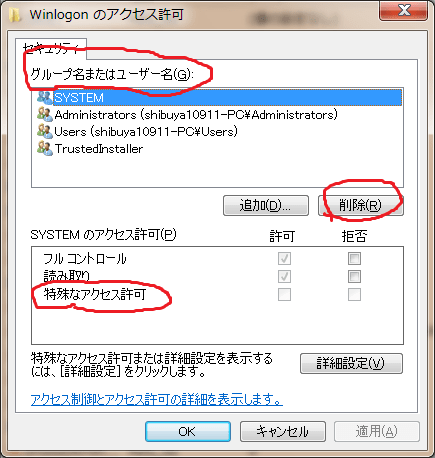

〖HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon アクセス許可〗

上記は2つのWinlogonというフォルダのアクセス許可画面になります。

上記画面内より、まずはグループ名またはユーザー名という項目に着目してください。

そしてグループ名またはユーザー名という項目に、以下の名称がある場合は、その名称を左クリックし削除を選択します。

>Everyone

〖ワンポイントアドバイス〗

Everyoneという名称を左クリックした際に、特殊なアクセス許可という項目について、拒否という欄にチェックが入っていると思いますので確認してください。

チェックが入っている場合、マルウェアにより作成されたものと判断することができます。

くれぐれもこの操作は慎重に行ってください。

さて2つのWinlogonというフォルダのアクセス許可の修正が完了しましたら、先にダウンロードしたshell_fix.batを管理者権限で実行します。

実行後、コマンドプロンプトの黒い画面が表示され、終了すると画面内に『何かキーを押してください』と表示されますから、キーボード上の何かのキーを押して画面を閉じてください。

以上でShellキーの削除及び修復は完了です。これでセーフモードでの起動時に、マルウェアが起動することは阻止できる状態になりました。

ではここからは次の作業に入ります。

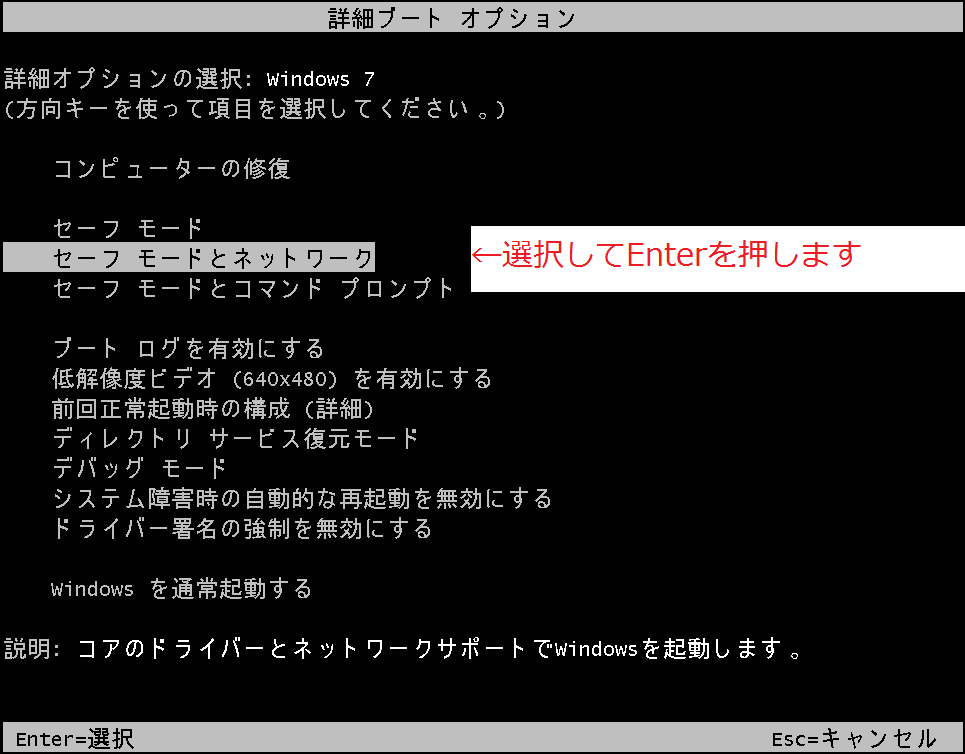

まずPCを再起動してwindowsのロゴが表示される前にF8キーを連打してください。

上記の画面が表示されましたら、セーフモードとネットワークを選択し、Enterを押します。

なおwindows8/8.1におけるセーフモードの起動方法については、こちらをご覧ください。

次にセーフモードとネットワークで起動しましたら、ウェブブラウザを起動してください。

そして以下のツールをダウンロードします。

直リンクとなっていますから、お使いのwindowsのbit数に合わせてダウンロードしてください。

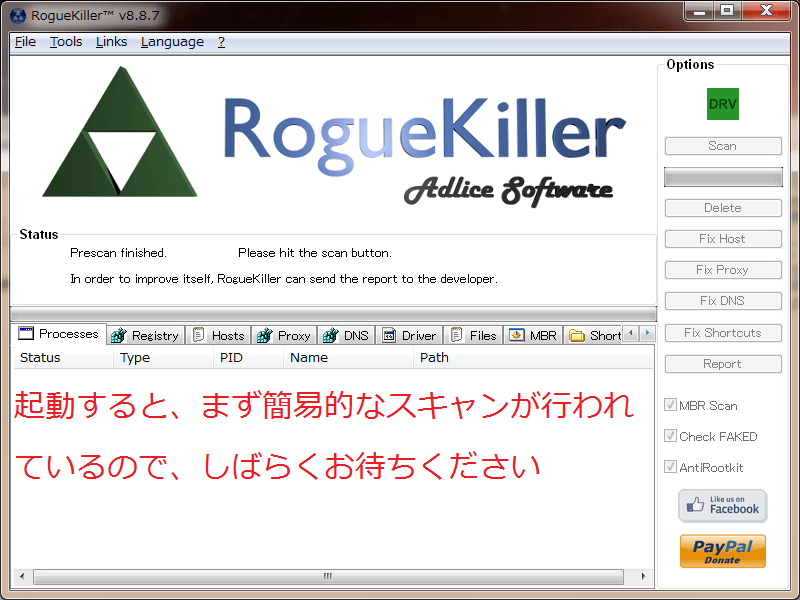

ダウンロード後はRougekiller を起動します。

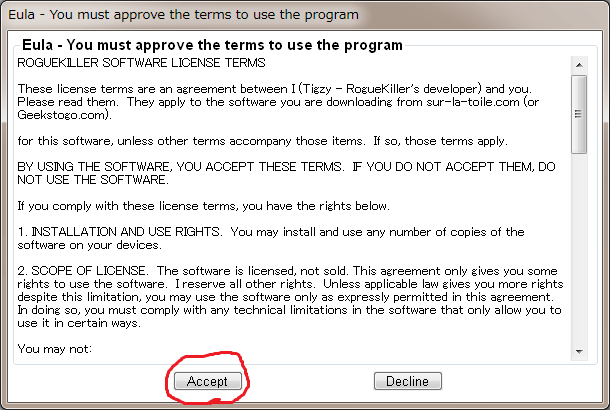

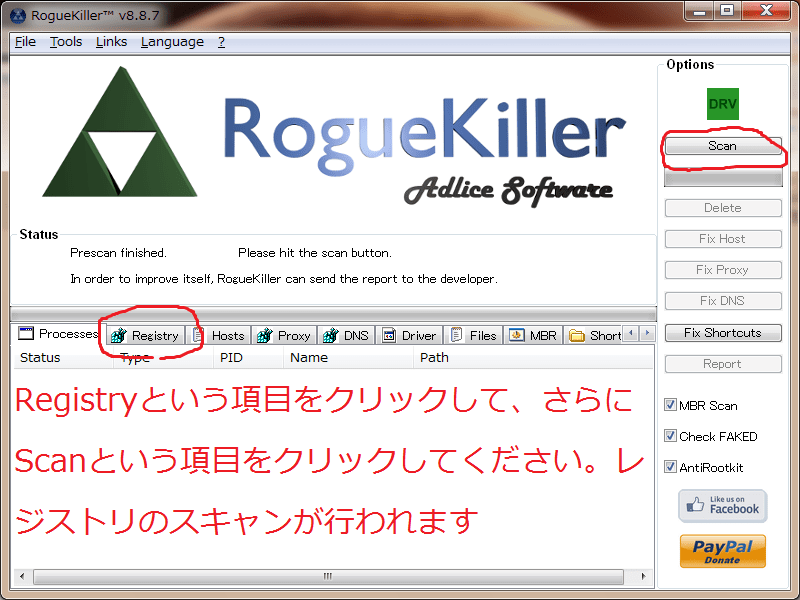

簡易的なスキャンが完了しますと、利用規約の画面が表示されますから、Acceptをクリックします。

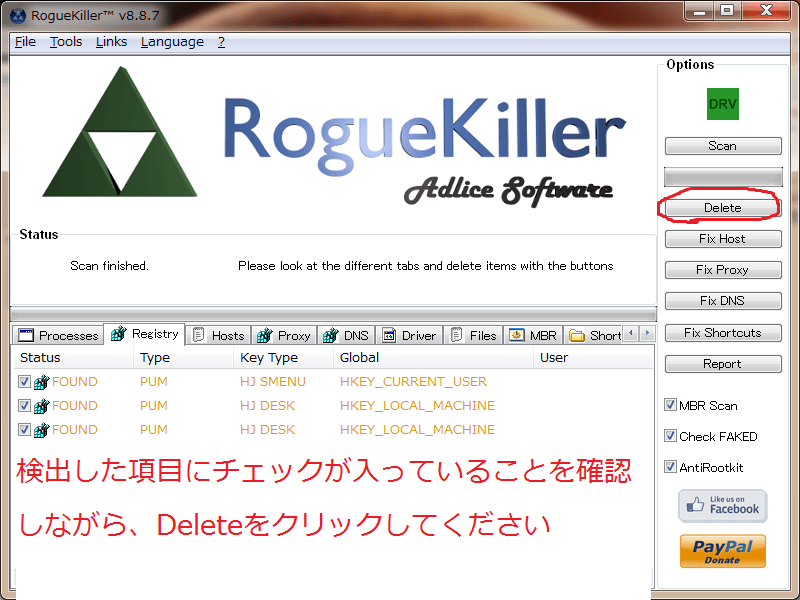

レジストリのスキャンが完了しましたら、検出した項目にチェックが入っていることを確認し、Deleteをクリックしてください。

削除が完了しましたら、Rougekillerの画面を閉じてください。

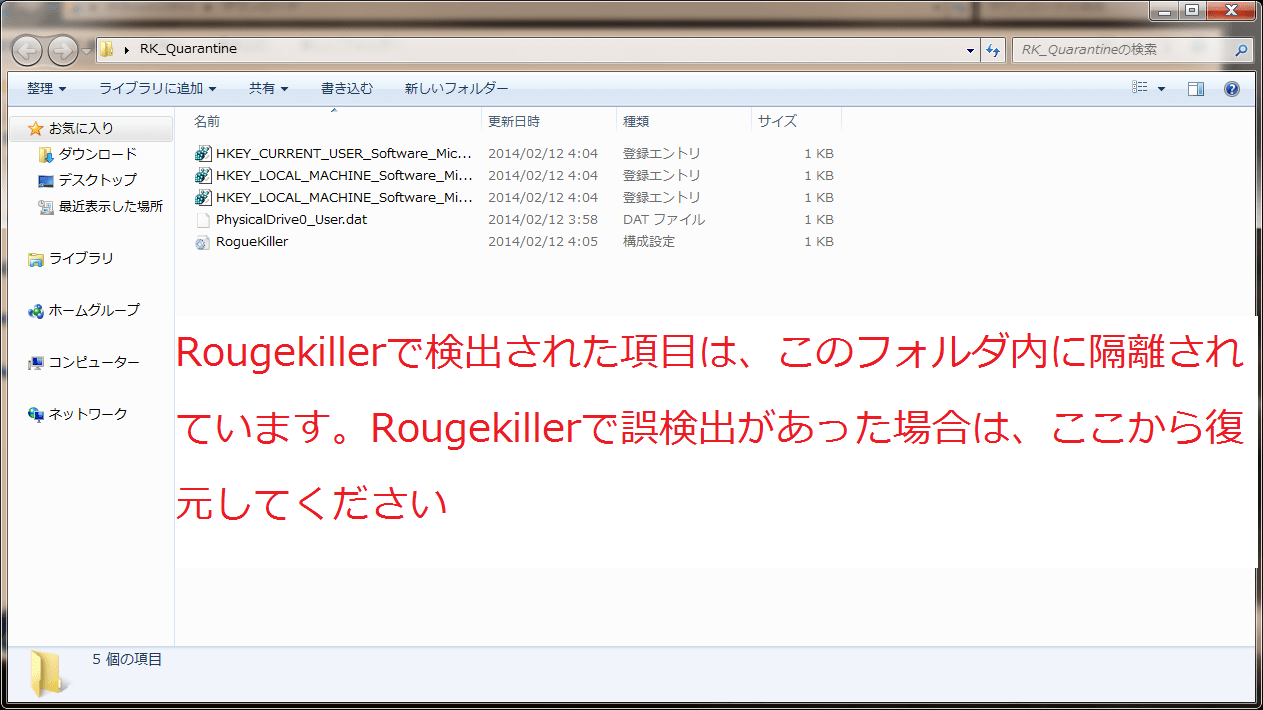

なお削除後、Rougekillerにより検出した項目を復元したい場合は、デスクトップ画面に以下のフォルダが作成されていますからクリックしてください。

これで全ての作業は終了です。最後にPCを再起動して通常起動してください。

これで通常起動しても、マルウェアの起動や操作妨害が緩和されているはずです。

なおこれまでの作業では、マルウェア自体の削除は行っていませんのでご注意ください。

この後は必要なデータをバックアップしてリカバリに入ってください。

リカバリすることで、今後は安全な環境にてPCを運用することができます。

最後になりますが、このようなマルウェアに中途半端な駆除は大変に危険です。

くれぐれもリカバリを行うことをお願いいたします。

あとがき

さて今回の投稿は以上となります。

今回の投稿で記載する記事以外のマルウェアの対策方法に関連する記事に興味がある方は、ぜひ一度以下のマルウェアの対策方法に関連する記事のまとめを参照してください。

<マルウェアの対策方法に関連する記事のまとめ>

1、URL

それでは以上です。