皆様、こんばんは。

本日は3連休の最終日となりますが、1日のご予定はいかがでしょうか?

それでは今回の投稿にまいりましょう。

【スポンサーリンク】

はじめに

さて今回の投稿はマルウェア検証に関する投稿です。

>ランサムウェア「CryptoLocker」の新しい亜種を確認、USBワーム活動による感染拡大を狙う

身代金要求型不正プログラムという日本語名称で表記されるランサムウェア。

この名称はこのプログラムに感染すると、PC内のファイルを暗号化したうえで、暗号化されたファイルを取り戻すために金銭を要求するという挙動から名づけられています。

そして2013年下半期から今年の5月頃まで米国を中心として世界中で猛威を振るっていたのが、上記の「CryptoLocker」と呼ばれるランサムウェアです。

このCryptoLockerは数多く存在するランサムウェアにおいて最凶ともいうべき部類であり、それ自体が引き起こす挙動は従来のランサムウェアと変わらないものの、別のマルウェアと連携して感染したPCに脅威をもたらすという点において非常に悪質といえます。

つまり言い換えると、CryptoLockerは単体で感染するわけではないということを意味します。

以下をご覧ください。

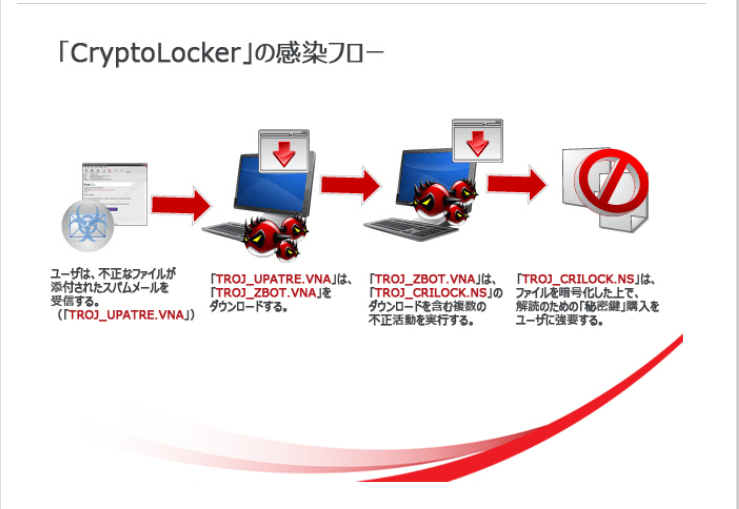

これはCryptoLockerの感染経路を説明した画像です。

CryptoLockerの感染原因としては、まず標的型メール利用したスパムメールをターゲットに送り付け、メールに添付されているダウンロード型の不正プログラム(UPATRE.)を実行するように仕向けます。

次にターゲットにより実行された不正プログラムは、ZBOTを外部からダウンロードし、感染したPCの個人情報搾取という不正活動の他に、さらにCryptoLockerを外部からダウンロードするという感染経路になっています。

つまりCryptoLockerに感染させる目的として2つ考えられるわけです。

1つはPC内のファイルを暗号化することでターゲットに金銭を要求するというランサムウェアの側面、そしてもう一つはCryptoLockerが感染の前面に出ることにより、PC操作の妨害やZBOTに関する不正活動の隠れ蓑になるという側面です。

以上のように、CryptoLockerに感染したPCは非常に危険な状態に陥るというわけです。

しかし2013年下半期から着実に増加していたCryptoLockerに関して、2014年になってから米国の捜査機関による捜査及び民間のセキュリティベンダーの協力もあり、現在ではかなり下火となっています。

とはいえランサムウェア自体が無くなったわけではありませんし、このようなマルウェアは今後もさらに進化を続けながら増加してくことでしょう。

そして私たちがこのような不正プログラムから身を守るためには、セキュリティソフトの導入のみならず、脆弱性対策及びバックアップ対策という総合的なセキュリティ対策が必要となります。

そこで今回の投稿テーマとなるシステムロールバックソフト。

システムロールバックソフトはスナップショットと呼ばれる任意の時点でのPC状態を取得しておくことにより、PCに万一の事態が生じた際にPCをスナップショットを取得した時点までロールバックすることができるソフトです。

そこで今回の投稿では、このシステムロールバックソフトを使用する際に、万一凶悪なマルウェアに感染した場合、システムロールバックソフトにより、PCを正常な状態に戻すことができるのかという点について検証を行い、検証結果について記載してまいりたいと思います。

それでは本題に入りましょう。

【スポンサーリンク】

検証に使用したランサムウェア及びシステムロールバックソフト

1、【ランサムウェア】

それではまず今回の検証にあたり、検証に用いたランサムウェアについて記載いたします。

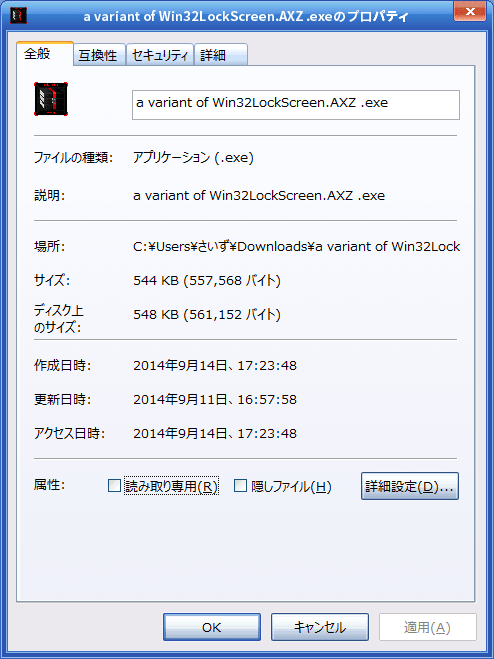

>a variant of Win32LockScreen.AXZ .exe

このマルウェアはLockScreen.という名称が付くように、感染するとPC自体をロックして一切の操作が行えなくなるというランサムウェアです。

CryptoLockerのような凶悪性はないものの、通常のマルウェア駆除手段で解決できる類ではありません。

以下をご覧ください。

<概要>

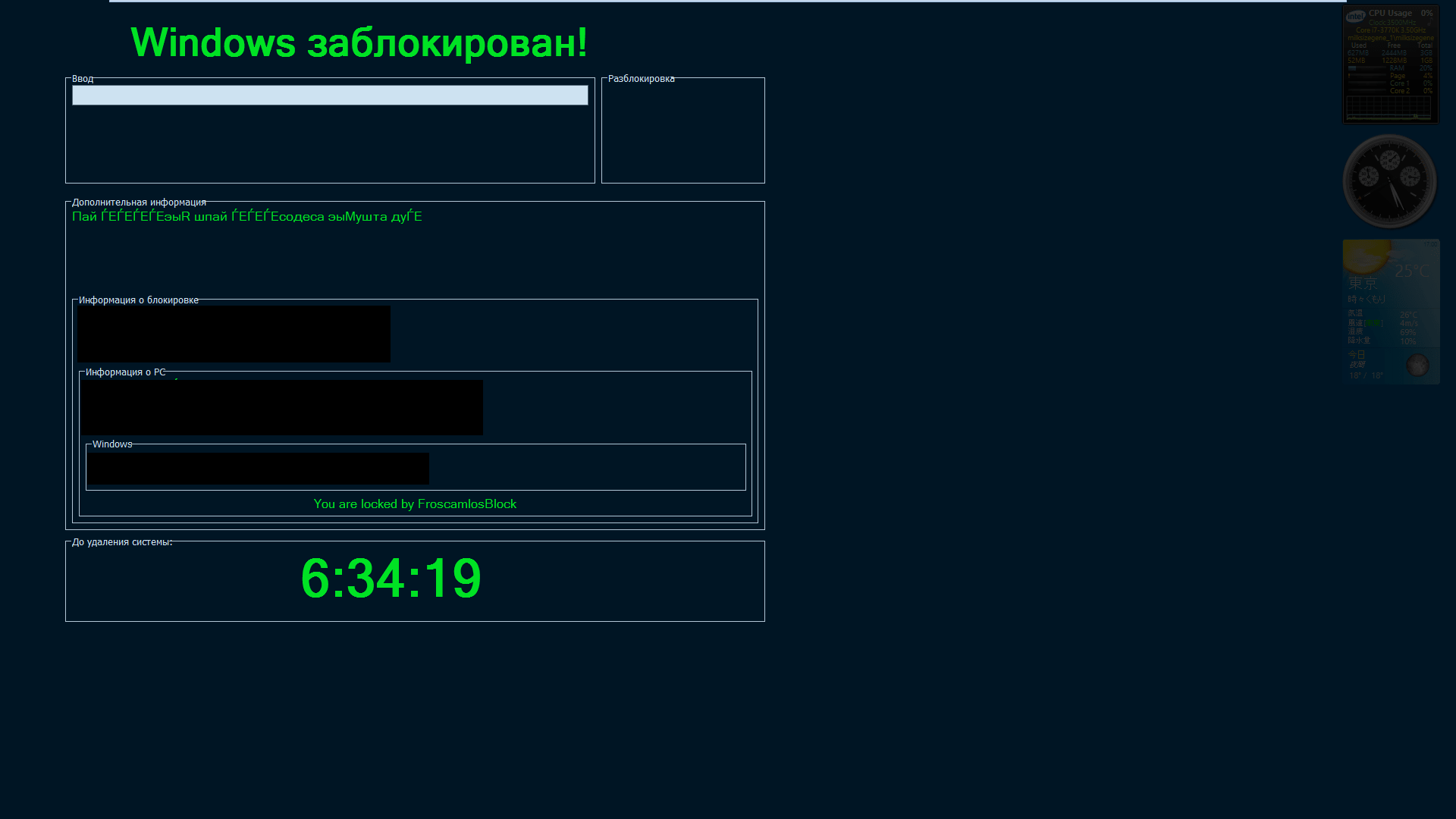

1、ロック画面

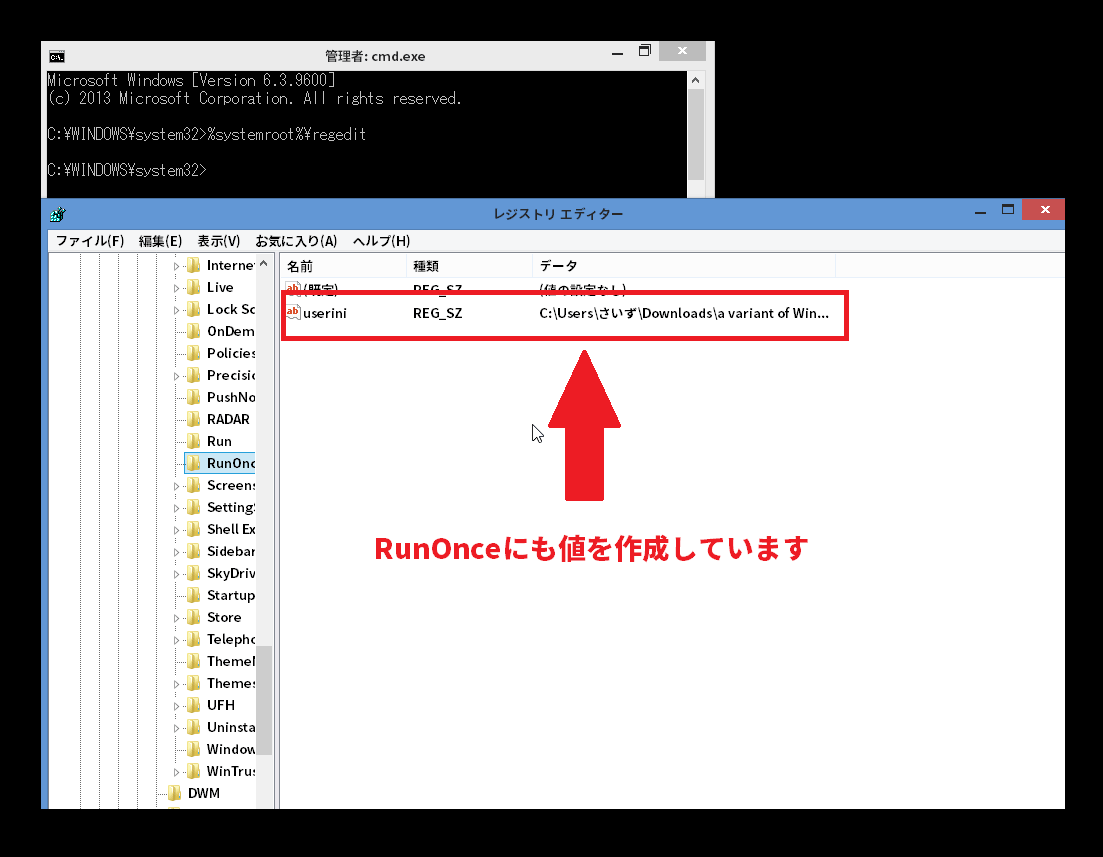

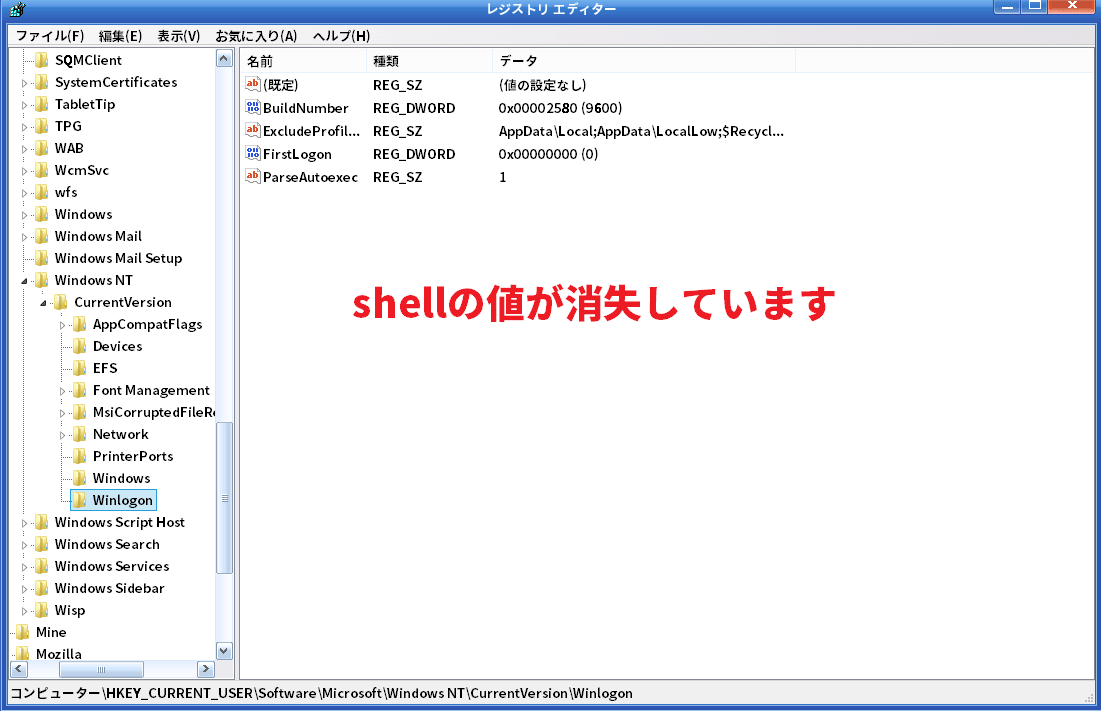

2、セーフモード下でも起動可能にするため、レジストリにshell値の作成

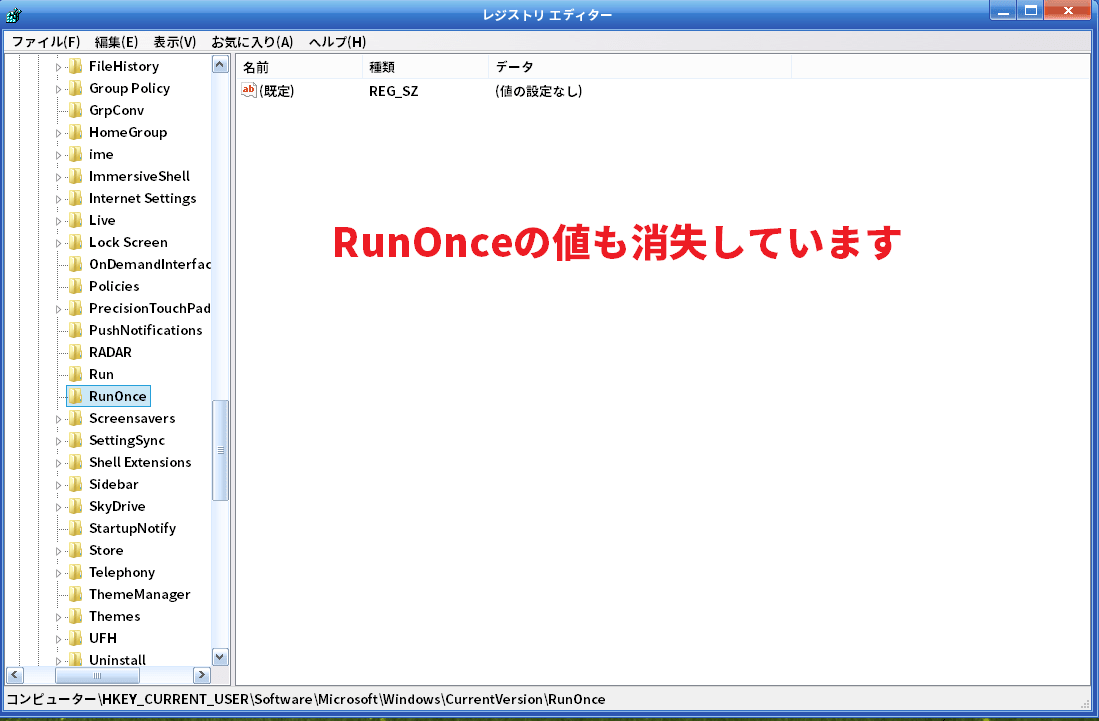

3、レジストリのRunOnceに値の作成

以上のように、このマルウェアはセーフモード下でも起動することが可能なため、通常のマルウェア駆除手段であるセーフモードで起動してマルウェアの動作を停止させるという方法が通用しません。

今回の投稿ではこのマルウェアに感染した場合、システムロールバックソフトを用いると、PCを正常な感染前の状態に戻すことができるのかという点について検証を行いました。

2、【システムロールバックソフト】

1、【Reboot Restore Rx】

それでは次に今回の検証で使用したシステムロールバックソフトです。

今回は扱い方が容易で、更新が定期的に行われるという理由からReboot Restore Rxを使用しました。

それでは検証結果を見ていきましょう。

2、【検証結果】

それでは検証結果を順番に記載してまいりたいと思います。

まずはReboot Restore Rxを導入して有効化します。

これでReboot Restore Rxが有効化されました。

次にランサムウェアを実行して感染させます。

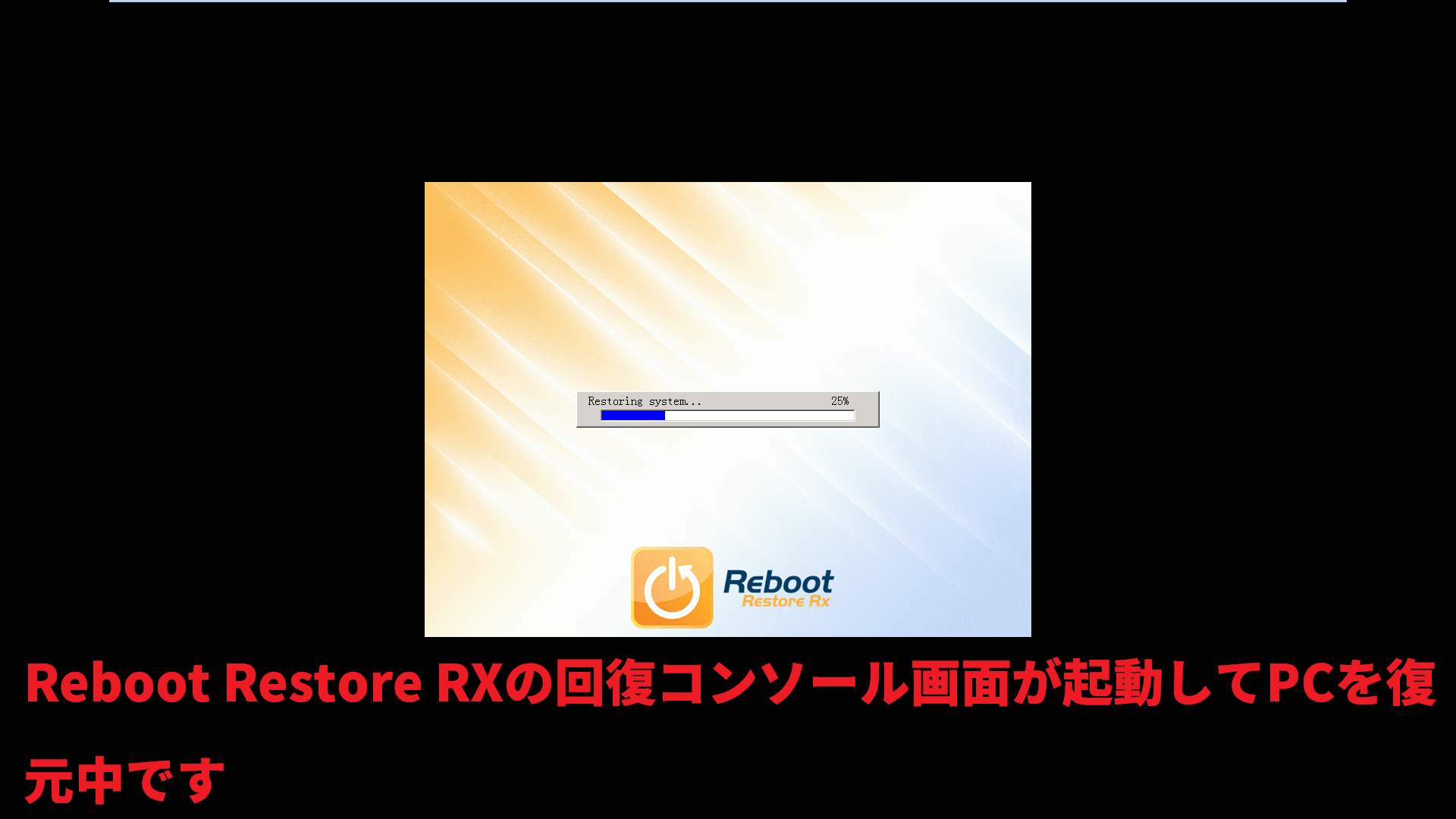

ランサムウェアの実行後に、今度はPCを再起動します。

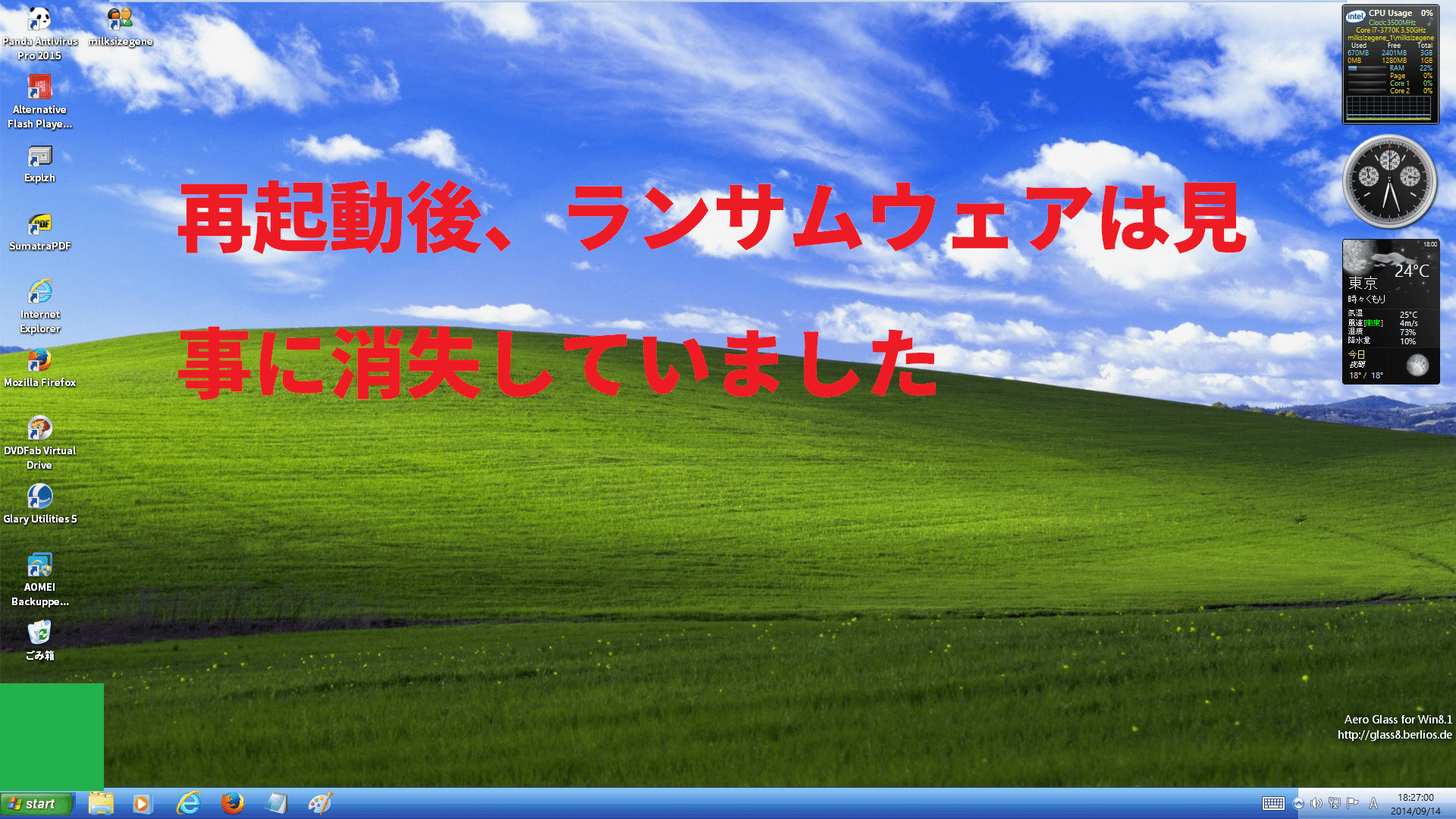

PCの再起動後、デスクトップ画面に表示されていたランサムウェアが消失しました。

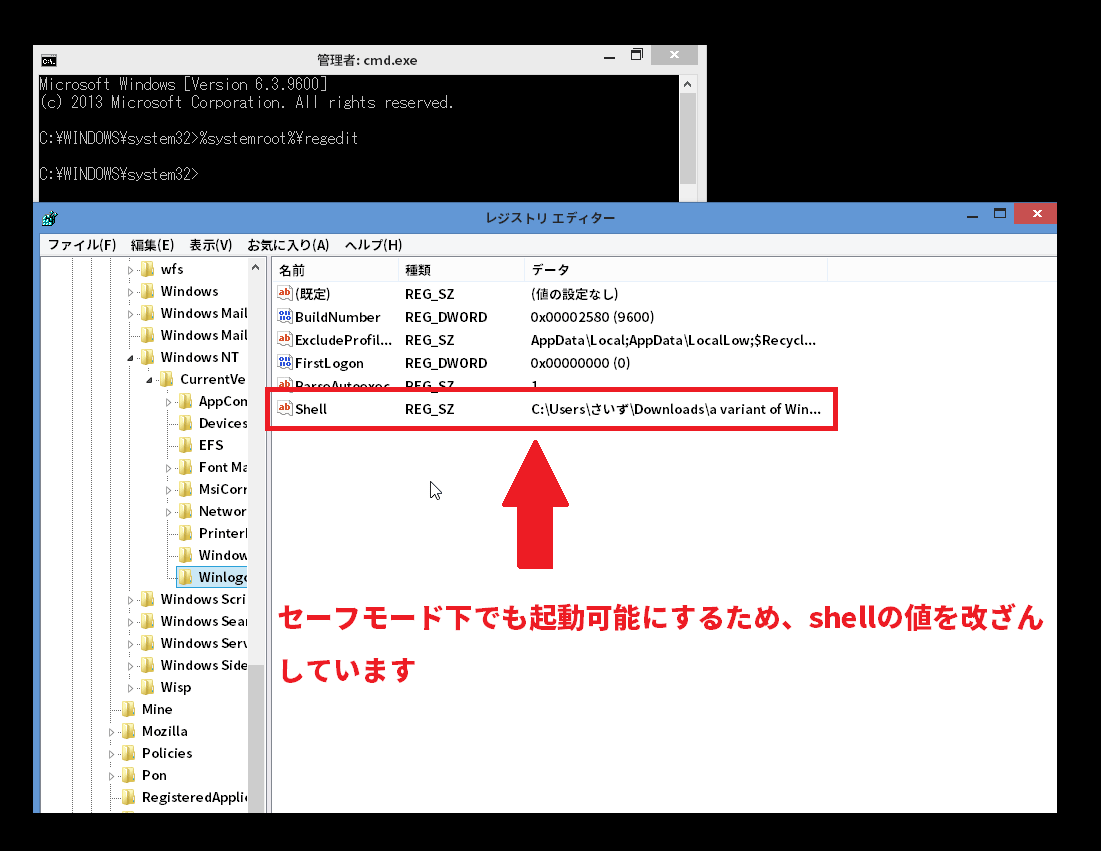

また先に記載したレジストリの値をご覧ください。

<再起動後のレジストリ画像>

1、作成されたShell値

2、RunOnceに作成された値

上記画像のように、レジストリに作成された値に関しても、全て消失しています。

以上のことから、今回の検証結果としてReboot Restore Rxの復元作業により、感染したランサムウェアを除去してPCを感染前の正常な状態に戻すことができました。

あとがき

さて今回の投稿は以上となります。

今回の投稿で記載する記事以外のマルウェアの対策方法に関連する記事に興味がある方は、ぜひ一度以下のマルウェアの対策方法に関連する記事のまとめを参照してください。

<マルウェアの対策方法に関連する記事のまとめ>

1、URL

それでは以上です。